En música, por lo menos dos.

Javier Herguera, un excelente profesor de piano que tuve, solía argumentar que la música se puede estudiar desde la relación entre dos únicas notas. Una nota es sólo sonido, pero dos establecen una relación, son la raíz de un discurso. Aplicado al análisis musical, esta sencilla idea tiene múltiples significados: por un lado, a pequeña escala, muchas de las composiciones musicales que conocemos parten de motivos de 2 ó 3 notas como mucho. Estos motivos se repiten o se transforman dando lugar a motivos más grandes que se articulan en frases y estas en temas. A gran escala, sin embargo, esas mismas composiciones pueden simplificarse y reducirse a la mínima expresión, como la relación entre sus partes integrantes: de nuevo una tensión entre temas, entre secciones o entre grados de una tonalidad: como mucho, dos o tres notas. De alguna forma, el análisis musical es el estudio de microestructuras que se van coordinando en estructuras cada vez mayores hasta formar un todo coherente. Según la «distancia» a la que nos situemos, podremos centrarnos en unas relaciones u otras, tendremos acceso a un mayor o menor nivel de detalle, hasta llegar a la distancia mínima, el átomo de la música: por lo menos, dos notas.

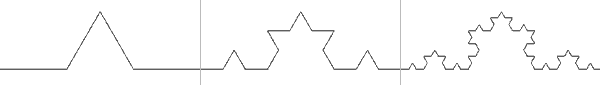

He hablado antes del todo «coherente». Bien, la forma que tienen los músicos de dar coherencia a un conjunto es relacionando sus partes mediante la similitud o el contraste. Por eso mismo, existen composiciones enteras generadas a partir de un solo motivo de dos o tres notas. En pro de la coherencia, los músicos (sobre todo los más formales como Bach o Beethoven) derivan nuevo material musical a partir de partículas mínimas (motivos) que dan unidad al conjunto. Estas partículas se repiten a distintos niveles y se derivan de la original a partir de las transformaciones de simetría: un motivo puede ser invertido (reflexión vertical), retrogradado (reflexión horizontal), transpuesto o transportado (traslación), aumentado tanto en el tiempo como en su interválica (dilatación u homotecia) o incluso rotado (una melodía que se convierte en acorde y viceversa). En esencia la función de este tipo de juegos es generar autosemejanza a distintos niveles y, por tanto unidad. Pero incluso cuando dos motivos contrastan entre sí, su función es reforzar la unidad de cada uno de ellos (el blanco es más blanco sobre un fondo negro).

Bien, la mayoría os habréis dado cuenta ya de por qué Mandelbrot aparece en el título de la entrada y es que a estas alturas hemos mencionado la propiedad fundamental de los fractales: autosemejanza a distintas escalas. Con ello no quiero decir que toda la música sea perfectamente fractal, ni que los compositores, desde hace siglos, tuviesen en mente este tipo de estructuras matemáticas, descritas en la modernidad. Mi argumento es que, sobre todo en el caso de ciertos compositores, la forma de generar orden en música, derivando unos motivos a partir de otros y agrupándolos en estructuras cada vez mayores, recuerda o es comparable a la de un fractal.

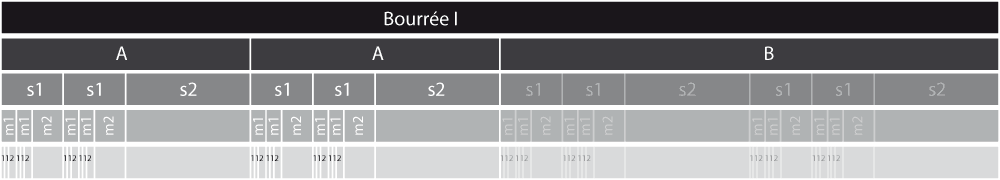

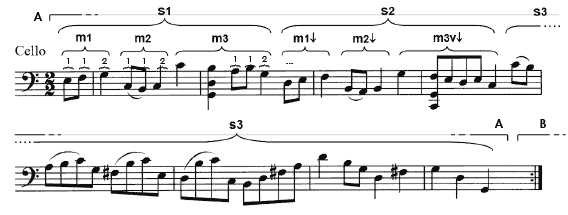

Algunas composiciones son paradigmáticos en este sentido e, investigando sobre el tema, me he encontrado con este análisis de la Bourée I de la Suite para cello No.3 de Bach. En ella, se puede encontrar un patrón fractal formado por las duraciones (el ritmo) de los elementos. El motivo inicial consta de dos corcheas y una negra (sus duraciones serían 1,1,2). En la primera semifrase, este motivo se repite dos veces (AA) y varía en una tercera parte (B) que, nuevamente, dura el doble. A esta semifrase, le contesta otra de igual duración (s1, s1), y ambas concluyen con una especie de coda (s2) que, sí, lo habéis adivinado, dura exactamente el doble que las semifrases. El patrón se vuelve a repetir en la «macroestructura», aunque, esta vez, varía ligeramente. Toda la sección descrita, con una duración de 8 compases, se interpreta dos veces seguidas sin variación (AA) y da paso a la segunda sección de la Bourré I (B): solo que esta no dura 16 compases como cabría esperar, sino 20. Curiosamente, aunque Bach indicó que esta segunda sección también se debía repetir, muchos cellistas optan por no hacerlo dando lugar a un fractal casi perfecto.