La Unión Internacional de Telecomunicaciones ha aprobado recientemente una nueva recomendación denominada ITU-T Y.2770 — Requirements for Deep Packet Inspection in Next Generation Networks (lo que viene a ser Requerimientos para la inspección profunda de paquetes en redes de siguiente generación), lo que no sería una gran noticia (de hecho, no había visto antes que fuera noticia una recomendación de la UIT) si no fuera por todas las burradas que llevo leídas acerca del tema en diversos medios online. Valga esta anotación para aclarar algunos conceptos.

¿Qué es eso de Deep Packet Inspection?

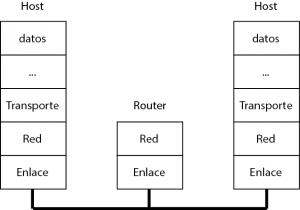

Deep Packet Inspection (DPI) es un concepto que comprende un conjunto bastante amplio y heterogeneo de técnicas de clasificación y filtrado de tráfico de Internet que tienen una característica en común: van más allá de la inspección de la cabecera de red (donde está la IP, la dirección de Internet) adentrándose en cabeceras de más alto nivel e incluso en los datos. Para que nos entendamos, veamos la figura adjunta. Idealmente, entre dos hosts de Internet solo hay routers que suben hasta el nivel de red para decidir cuál es el destino de ese paquete, por dónde lo va a reenviar. Pues bien, las técnicas DPI se encargan de subir más arriba para recopilar información con la que realizar un filtrado más específico.

Y llega el internauta y pregunta: oiga, ¿esto es bueno o malo? Como conjunto de técnicas, calificar esto de bueno o malo es igual de acertado que calificar de buena o mala la dinamita o las fusión nuclear. No creo que haga falta que me extienda en explicar los beneficios que obtenemos de ellas, ni tampoco qué cosas horribles se pueden hacer. ¿Acaso existe algo con lo que no se pueda hacer el mal con la suficiente imaginación?

Sobre la neutralidad de la red

De ese «Idealmente, entre dos hosts de Internet» que mencionaba más arriba, nace el concepto absolutamente simplista y equivocado de neutralidad de la red que la inmensa mayoría de la gente tiene en su cabeza: el que dice que hay que tratar a todos los paquetes de Internet como iguales. Pero querido lector, la realidad dista mucho de ser ideal. Porque, ¿Internet es bueno o malo? Ay, ya hemos vuelto a la pregunta capciosa de marras. Creo que todos estaremos de acuerdo en que Internet es una herramienta maravillosa, pero también hay delincuentes que la utilizan.

En esa red de carreteras que es Internet, hay mucho más que routers, hay mucho más que usuarios que respetan las normas y hacen lo que se espera de ellos. Esa red de carreteras no funcionaría si nos limitásemos a tratar todos los paquetes por igual. Hacen falta señales y semáforos que ordenen toda esa ingente cantidad de tráfico; protocolos que aseguren que, cuando llega una ambulancia con la sirena puesta, esta tiene prioridad, y hacen falta, por qué no decirlo, agentes que controlen que nadie se exceda en sus libertades.

La verdadera neutralidad de la red, la neutralidad de la red bien entendida, pasa por que todos seamos capaces de ir a donde queramos cuando queramos; que la información sea libre, no que cada vehículo sea tratado de la misma manera vaya por donde vaya: en un cruce, tendrá prioridad el que circule por la vía principal hasta que lo diga el semáforo de igual forma que un paquete de voz sobre IP debe tener prioridad sobre uno perteneciente a una transferencia de archivos.

Así que, por favor, pensemos un poco en todo lo que subyace para que esta gran herramienta funcione. Aunque muchas veces se hacen protestas totalmente legítimas acerca de los abusos de las operadoras, que los hay, otras muchas veces se dicen muchas sandeces en nombre de la defensa de la neutralidad de la red.

¿Qué significa esta recomendacion de la UIT?

Versión corta: absolutamente nada. Nada nuevo en el horizonte. Y sin embargo, habréis podido leer sinsentidos como estos (lo que está en cursiva son mis comentarios):

La Unión Internacional de Telecomunicaciones estandariza el espionaje en internet

Lo que eufemísticamente aprueba el documento […] no es sino otra forma de llamar a estándares y métodos que faciliten la tarea de espiar y extraer las comunicaciones privadas que circulan por la red.

Volviendo al ejemplo de la dinamita, es como decir que se trata de inventar artilugios que faciliten la tarea de matar personas.

Con estas herramientas se podría procesar y filtrar todo el correo del país en cuestión de minutos.

Mentira. Simplemente.

Por lo que se sabe el estándar utiliza diversas técnicas criptográficas para garantizar que existan claves de seguridad con las que abrir e inspeccionar los mensajes cifrados.

Además de un imposible, mentira. Ahí está el documento para quien quiera leerlo.

[Fuente: Alvy (este es el que más me ha sorprendido) en RTVE.es y Microsiervos]

[Actualización: Alvy lamenta que lo escribió hace una semana para RTVE con pocos datos y de ahí nace la confusión. Me confirma que ya ha mandado un texto de rectificación]

El borrador de ITU-T Y.2770, un atentado a nuestros derechos

Es evidente, y me gustaría poner especial hincapié, en que este acto es un ejercicio claro para controlar nuestros movimientos por parte de los proveedores de acceso a Internet con la ayuda de nuestros gobiernos.

Teoría de la conspiración a tope.

[Etc. Este en concreto es una auténtica perla: Bytedevil]

Menos desencaminado —aunque puntualizaría algunas cosas— va este artículo de The Register. Para empezar, la UIT no estandariza, sino que recomienda. Viene a ser lo que la RAE a la lengua española: limpia, fija y da esplendor a esto de las telecomunicaciones. Porque las técnicas de DPI no son nada nuevo, sino que están totalmente a la orden del día. Existe un amplio estado del arte sobre ellas, además de software y hardware de todo tipo que las utilizan. Están implantadas a lo largo y ancho de Internet en equipos con propósitos variados y fundamentales en las redes modernas: detección de intrusiones, catalogación del tráfico para establecer políticas de calidad de servicio, etc.

Así que la noticia es que la UIT ha analizado un montón de técnicas que tienen ya muchos años de recorrido y ha compilado un documento de buenas prácticas al respecto. Es decir, la noticia es que la UIT llega tarde a la fiesta, como siempre; pero es que ese es justamente su cometido.

¿Se puede hacer el Mal™ con estas técnicas? Por supuesto. Igual que se puede grabar pornografía infantil con una cámara de vídeo y distribuirla mediante redes P2P, igual que se puede matar a una persona de un ladrillazo, en China, por ejemplo, utilizan estas técnicas en un gran cortafuegos que cercena la libertad de sus ciudadanos. Pero no criminalicemos al cuchillo, sino a quien lo empuña por cómo y para qué lo empuña. No echemos tierra sobre avances científicos que pueden darnos tantas cosas buenas solo porque algunos discurran en cómo emplearlos para satisfacer oscuros intereses.

[Más información: Data deluge motivates ITU standard on Deep Packet Inspection]